情報環境機構について

コンテンツ

- ホーム

- 情報環境機構について

- 参考資料

- kuins_news

- KUINS ニュース 41

KUINS ニュース 41

目次

- 桂キャンパスネットワーク試験運用開始のお知らせ

- 電子ジャーナル利用にあたっての注意

- セキュリティに関する各種情報

- KUINS 講習会を開催

- ネットワーク機器(HUB)利用に関するお願い

- PPP over SSH

- mpd を用いた PPTP サーバの構築

- KUINS 会議日誌

- お知らせ

KUINS news 41 [2003.6.16]

表紙写真: KUINS III パンフレット: KUINS 利用講習会の模様(2003年4月25日開催)

桂キャンパスネットワーク試験運用開始のお知らせ

本学桂地区でKUINSのネットワークが,2003年 5月9日(金)から試験運用を 開始しました. 現在、ネットワークが利用できる建物の正式名称(建設期間中の 通称)は次のとおりです。

・A1棟(D棟、E棟)

・A2棟(A棟)

・A3棟(B棟)

・A4棟(C棟)

・Aクラスター事務棟(Aクラスター事務室)

・インテックセンター棟(インテックセンター)

・EMセンター棟(EMセンター)

電子ジャーナル利用にあたっての注意

附属図書館

附属図書館では,約7,000タイトルの電子ジャーナルを提供機関と契約し, 利用に供しています. 電子ジャーナルは各研究室等からネットワークを通じて利用することができ, 論文のダウンロード及びプリントアウトができます. 利用は非常に高く, 研究者にとっては必須のものとなっています.

しかし,4月25日に一部利用者の不正利用により,約2週間, 約80タイトルの電子ジャーナルが全学的に利用できなくなり, 多くの利用者の学習・研究活動に著しい不利益をもたらす結果となりました.

電子ジャーナルの利用にあたっては,提供機関が使用許諾条件を定めています. どの提供機関においてもおおむね以下の事項は禁止されています.

・プログラム等による短時間での大量ダウンロードやプリントアウト

・他者に複製配布,送信すること

・個人利用以外の目的,または研究・教育以外の目的での利用

・内容の改編

本学電子ジャーナルホームページ (http://ddb.libnet.kulib.kyoto-u.ac.jp/gakunaiej.html) により各出版社の許諾条件にリンクしておりますので,そちらの方もあわせてご覧ください.

今後,再び今回のような事態が生じた場合, 電子ジャーナルの利用停止だけではなく, 契約違反による損害賠償訴訟等の本学に対して厳しいペナルティが 科せられる可能性があります. 電子ジャーナル利用条件の更なる厳守をお願いいたします.

セキュリティに関する各種情報

KUINS-II機器への攻撃増加

最近,セキュリティ監視装置の発する警報から, 本学の機器に対する不正アクセスが急増しているようです.

その大半がサーバプログラムのバージョンを確認し, 古いものを狙って攻撃するタイプとなっています.

特に,昨年末に新規導入された機器の中で, 最新のセキュリティパッチを適用していないものが

攻撃を受けているように思われます.

この種の攻撃はサーバプログラムのバージョンを確認し, そのバージョンに存在する セキュリティホールを狙って攻撃を仕掛けてきますので, ほぼ100%の確率で管理者権限を奪われています. また,攻撃者はサーバプログラムがログを記録する前に 乗っ取りに成功するよう試みますので, 攻撃を受けたにもかかわらず, アクセスあるいはアクセス拒否の記録が全く無い場合は, 乗っ取りを防いだのではなく,乗っ取られてしまったと判断されます.

このような攻撃を防ぐため,不要なサーバプログラムは停止し,かつ, セキュリティパッチの適用を頻繁に行うように心がけてください. ほとんど全ての種類のOSでは, 週に数度,頻繁なときは, 毎日セキュリティパッチが公開されているのが現状です. 自動アップデート機能を持つOSであれば,確認の間隔を毎日に, 手動で確認するOSであっても 日に一度は新たなセキュリティパッチ の有無を確認するようにお願いします.

一度乗っ取られてしまうと, どこに盗聴プログラムを仕込んだかを調べることは事実上不可能ですので, 再インストールが必須となりますので,ご注意ください.

P2Pソフトウェアの利用制限について

現在,総長補佐(情報基盤担当)の指示により, 学術情報メディアセンターでは

主なP2Pソフトウェアのディフォルトポートを 閉鎖しております. これは,

国内外の著作権管理団体より各大学に対し要望がなされたためだけでなく,

本学に対し国外の著作権管理団体より抗議があったため, 緊急措置として指示されたとのことです.

一方で,P2Pソフトウェアの利用自体は違法ではありませんし, 完全な通信遮断も不可能です. しかし,利用者本人は違法なファイル交換を行わない場合でも, そのソフトウェアの仕組みから 第三者の違法行為を幇助したと 見做される可能性があり,実際に利用者本人に対する訴訟が起きて おります. ここで言う違法行為には,著作物交換だけでなく,個人情報漏洩なども含みます.

今後,P2Pソフトウェアの扱いについては,何らかの指示があると思われますの で, 研究等で利用を継続されたい方は,各通知や本センターのwebページをご確 認頂くようお願いいたします.

KUINS 講習会を開催

2003年4月25日(金)に学術情報メディアセンター(北館)で,4月から新規に京 都大学に着任した教職員を対象に京都大学学術情報ネットワークシステム (KUINS)の利用に関する講習会を開催しました(参加者 40 名).

講習内容として,学術情報メ ディアセンターとKUINS システムに関する概要, KUINS の具体的な利用方 法に関する説明を行い,また KUINS におけるセキュリティについて 講演を行いまし た.

今後,KUINS では,セキュリティ関係や利用者講習会なども開催予定です. 詳細等はホームページなどでアナウンスいたしますので, 皆様のご参加の方をよろしくお願いします.

なお,講習会の資料等は,

http://www.kuins.kyoto-u.ac.jp/seminar/

でご覧になることができます.

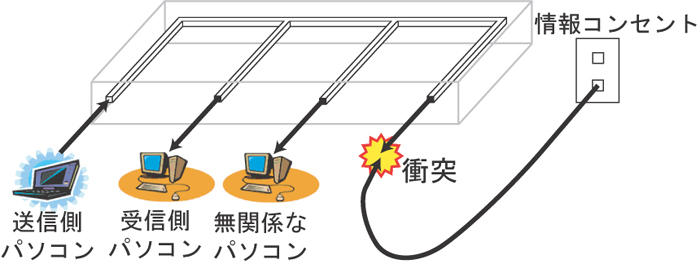

ネットワーク機器(HUB)利用に関するお願い

KUINS-IIIにおいて,Ethernet(10Mbps)インタフェースを持つネットワーク機器 (Shared HUB)の接続による通信障害が発生している情報コンセントが少なからずあるようです. 通信障害が長時間継続している場合は, 学術情報メディアセンターのネットワーク管理装置で 把握できますので, その情報コンセントについてVLAN管理責任者と連絡担当者にご連絡を差し上げ ております.

しかし,短時間の場合はどうしても把握漏れが生じます. もし,DHCPによるIPアドレスの 取得失敗の多発やデータ転送の時間がかかり過 ぎると感じられていて, 現在 Shared Hubを お使いの方は,衝突(collision)ランプを確認し, もし頻発に点灯しているようでしたら, Fast Ethernet Switich Hubへの交換をご検討ください. 一般に,大量ファイルのアクセスが あるサーバがなければ, 廉価版のSwitching Hubでも大幅な通信状況の改善が図れます

次に,技術的な説明を述べます.

大雑把に言えば,図のようにShared HUBは10Mbit毎秒(Mbps) 流せる1本の配線を全てのポートで

共有しています. また,Ethernetのコンセント(RJ-45)は8ピン(4組)になっていますが,

Shared HUBではこの内の一組しか利用していません. つまり各ポートでは流入と流出は一組の

配線を共有(半二重)しています. さらに,元々のEthernetの設計では, 同時に複数の

コンピュータが送信することは滅多に無いと想定され, 運悪く衝突が起きた場合は,

衝突したパケットを再送信していました.

図1: Shared Hubの概念図

一方で,最近のコンピュータは通常100Mbps, ノート型でも1Gbpsの入出力能力を持つものも あります. このため,個々のポートでさえ10分の1以下の流量しか確保できない上に, 反対側からの逆流があれば,衝突を起こします. 現在は,10Mbps半二重の環境では, 僅か2~3台でも同時送信と衝突が多発し, 実質的にはほとんどデータが流せない状態になることがあります.

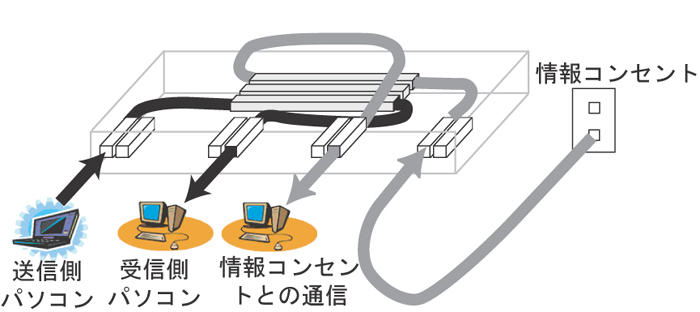

一方,見た目は同じ形をしていますが,Fast Ethernet用Switching Hubは, その内部に100Mbpsを 流せる配線を複数備えており, ポート間の接続を適宜切り替える(switch)することで, 装置内の衝突を回避しています. また,各ポートでは,流入と流出で違う配線を利用(全二重)するため, ポートでの衝突も起こりません. なお,Switching Hubの価格には幅がありますが, それは装置内の配線数(帯域)によって決まります.

図2: Switching Hubの概念図

PPP over SSH

京大マイコンクラブ(KMC) もぐらプロジェクト

鵜川 始陽 (foosen@kuis.kyoto-u.ac.jp)

これまで,オープンスペース設定のKUINS-IIIから各研究室のネットワークに 接続するには, 研究室にPPTPサーバを用意し,PPTPを使った 仮想プライベートネットワーク(VPN)を構築して 接続する手段しかありませんでした.

しかし,PPTPは

•PPTPサーバの選択肢としてWindows以外ほとんど考えられず, Windowsでは詳細な設定をするのが難しい,

•PPTPではNATしているネットワーク内のクライアントからは接続できないため,

KUINS-IIIと同じ設定では,自宅やフリースポットなど学外から研究室に 接続できないことがある

などの問題がありました.

もぐらプロジェクト では, IPAの14年度未踏ソフトウェア創造事業の 援助を受けて,PPP over SSHを使ったVPNを Windows上から利用するための ツールを開発し配布していますので,紹介させていただきます. これを使えば,たとえNATをしていても,SSHで接続することさえできれば PPTPと同様のVPNを構築し, 外部から安全に組織内のネットワークに 接続することができます.サーバには一般的なUNIX系OSと ツール群が 利用できるため,既存のUNIXサーバを流用でき,またWindowsのPPTPサーバより 柔軟な設定が可能です. ソフトウェアは下記プロジェクトのWebページから自由にダウンロードして 使うことができます.今後VPNを導入する際の選択肢の1つとして 考えていただければと思います.

プロジェクトのWebページ:

http://www.kmc.gr.jp/proj/vpn/

問い合わせ先: mogura-info@kmc.gr.jp

mpd を用いた PPTP サーバの構築

小塚真啓(法学部)

1.はじめに

KUINS-IIIホストはセキュリティ確保のため, 外部ネットワークから接続できない仕組みとなっています.

しかし,KUINS-IIIに接続されたホストに外部からアクセスを行いたい場合も あるでしょう.

このような場合,KUINS-IIとKUINS-III双方に接続されたマシ ンを用意し,

KUINS-IIIのIPアドレスを配るKUINS-II側のIPアドレスで PPTPサーバを立ち上げる方法や,

SSHポートフォワーディングを利用する方法 が考えられますが,ここでは,

より汎用性の高い前者のPPTPサーバの構築方法 を紹介します.

2. mpdとは?

mpdはnetgraphを利用したPPP実装です.最大の特徴はnetgraphを使っている点 にあります.

この機能によってPPPの処理をカーネル内で行うことになるため, スケジューリングによる

パフォーマンス低下が少ないなどのメリットが得られ ます.なお,netgraphに関しては

こちらのDaemon Newsの記事(*1) で開発者による詳細な解説がされています.

3. インストール

mpdはFreeBSDのベースシステムには含まれていません.

もっともmpdはportsとパッケーを両方で用意されていますので,

いずれかを利用すれば簡単にインストールすることができます.

ここではより容易なパッケージを使ったインストールの方法を紹介します.

(なお,本稿執筆時でのmpdの最新バージョンは3.13です)

# pkg_add ftp://ftp.jp.freebsd.org/pub/FreeBSD/ports/packages/net/mpd-3.13.tgz

これで,mpdのバイナリ,マニュアル一式が /usr/local/{sbin/,man/,share/doc/mpd/}

の下にインストールされ,同時に設定のサンプルが,/usr/local/etc/mpd/ の元に生成されます.

•mpd.conf - mpdの設定ファイル.mpdがどのような動作をするかを記述します.

•mpd.links - 同じくmpdの設定ファイル.mpdでどのようなプロトコルを利用するか,を記述します.

•mpd.secret - 認証に用いるユーザ名とパスワードを記述します.

4. mpdの設定

続いてmpdの設定を行います.

なお,以後PPTPサーバに割り当てられたのIPアドレスなどネットワークの設定

は以下のようになっていると仮定します.

KUINS-II側のアドレス: 130.54.xx.254

KUINS-III側のアドレス: 10.xx.yy.254/24

4.1 mpd.confの記述

# defaultセクション.セクションを指定せずにmpdを起動した場合に

# 読み込まれる設定です.

default:

load pptp0

# どのようなIPアドレスを割り当てるかを記述するセクション

# 受け付ける最大PPTPセッションの数を用意します.

# 例えば,10接続受け付ける場合は,pptp1,pptp2,.... pptp9と10個必要です.

pptp0:

# LOCAL側とREMOTE側のリンクを指定します.リンクの設定はmpd.linksで行います.

new -i ng0 pptp_link pptp_link

# 割り当てるIPアドレスを指定します.

# ここでは10.xx.yy.1を割り当てることにします.

set ipcp ranges 0.0.0.0 10.xx.yy.1/32

# PPTPセッションすべてに共通する設定を読み込みます.

load pptp_common

# PPTPセッションすべてに共通する設定を記述

pptp_common:

# Proxy ARPを行います.行わないとKUINS-IIIのIPアドレスを

# 配っても他のKUINS-IIIに接続されたホストと通信できません.

set iface enable proxy-arp

set iface idle 1800

set link keep-alive 10 60

# Address and control field compressionと

# Protocol field compressionを有効にします.

set link yes acfcomp protocomp

# 認証方式としてCHAPのみを使うようにします.

set link no pap chap

set link enable chap

# PPPパケットをGREに埋め込んだ際,フラグメント化されないような

# 数値にMTUを設定します.

set link mtu 1460

# Van Jacobson TCP header compressionを有効にします.

set ipcp yes vjcomp

# 研究室のKUINS-IIIネットワークにおけるDNSサーバを指定します.

set ipcp dns 10.xx.yy.254

# MS-CHAP2を使うための設定を記述します.

set bundle enable compression

set ccp yes mppc

set ccp yes mpp-e40

set ccp yes mpp-e128

set ccp yes mpp-stateless

4.2 mpd.links の記述

# PPTP用のリンクを定義します.

pptp_link:

set link type pptp

set pptp self 130.54.xx.254

set pptp disable originate

set pptp enable incoming

4.3 mpd.secret の記述

記述の例を以下に示します.

# ユーザ名 スペース "パスワード" スペース そのユーザに貸与する

# IPアドレスという形式で記述します.

# 最後の要素はユーザごとに固定のIPアドレスを振らない場合は不要です.

kozuka "kozuka"

masahiro "masahiro" 10.xx.yy.1

なお,このようにmpd.secretは平文でパスワードが保存されますので

# chown root:wheel usr/local/etc/mpd/mpd.secret

# chmod 400 usr/local/etc/mpd/mpd.secret

として,管理者以外見ることができないようにしておく必要があります.

4.4 mpdの起動

以上でmpdの設定は終わりです.まずフォアグラウンドで起動し,正常に動くかどうかチェックします.

# /usr/local/sbin/mpd

Multi-link PPP for FreeBSD, by Archie L. Cobbs.

Based on iij-ppp, by Toshiharu OHNO.

mpd: pid 973, version 3.13 (root@freebsd.org 11:25 19-Apr-2003)

[gre0] ppp node is "mpd973-gre0"

mpd: local IP address for PPTP is 130.54.xx.254

以上のようなメッセージがでた後,PPTPで接続を受け付けることができるようになります.

4.5 Windowsからの接続

サーバのアドレスに130.54.xx.254,ユーザ名,パスワードはmpd.secretに記述したものを利用します.

PPTPクライアントの設定方法は省略します.

なお,クライアントを設定する際に以下の点に注意してください.

セキュリティの設定

カスタム設定

データの暗号化 -> 暗号化が必要

Microsoft CHAP Version 2 (この設定にチェックボックスをチェックする

ことを忘れないようにする)

この設定を忘れた場合,PPPパケットが暗号化されないまま流れることになります.

接続すると,PPTPサーバ側で以下のようなインターフェースが作成され,

どのようなIPアドレスが割り当てられたか知ることができます.

# ifconfig ng0

ng0: flags=88d1 mtu 1400

inet 10.xx.yy.254 --> 10.xx.yy.1 netmask 0xffffffff

inet6 fe80::250:56ff:fe40:ad%ng0 prefixlen 64 scopeid 0x7

4.6 自動起動の設定

/etc/rc.localに

/usr/local/sbin/mpd -b

という行を追加してします.(なお,-b はバックグラウンドで起動するという意味です)

この設定によって,起動時にmpdが勝手に立ち上がり, PPTP接続を受け付けるようになります.

4.7 アクセス記録の保存

-bオプションをつけるとバックグラウンドで動くようになりますが,

この場合はフォアグラウンドではシェル上に表示されていたメッセージが

syslogに daemon facility されるようになります.

/etc/syslog.confに次のような記述をすることで,誰が,どこから,

いつPPTPを利用したかを知るための情報を /var/log/mpd.log に保存するようになります.

!mpd

daemon.*

/var/log/mpd.log

5. NATの設定

ここまでの設定で外部ネットワークからPPTPを通じてKUINS-III へアクセスできるようになります.

しかし,KUINS-IIIのIPアドレスでは 外部ネットワークと直接通信することができないため,

クライアントの default gateway を PPTP で割り当てられたアドレスに変更してしまうと

外部ネットワークに接続されたホストと通信できなくなってしまいます.

この問題を回避するためには,クライアントのdefault gatewayをPPTP で割り当てられた アドレスに変更しない方法とPPTPサーバでNATを行い, 外部ネットワークと通信する場合は KUINS-IIアドレスに変換する方法がありま す.

前者はPPTPサーバには特別な設定は必要はありません.しかし, クライアント側で 毎回routeコマンドを使い,適切な経路を設定すると いった煩雑な作業が必要となります. 後者の場合は,クライアントが 外部ネットワークへ接続する際,NATで送信元アドレスが PPTPサーバの持つ アドレスに変換されて出て行くことになるため,適切なログを残す必要が ありますが,クライアント側では特に何も設定する必要がありません.

今回は利用者の利便を考え後者を採用することにします.ただ, NATを行うことはそれなりのリスクを伴いますので(*2), 場合によっては前者を採用する方が好ましい場合もあるでしょう.

5.1 IPFWの設定

FreeBSDでは,ipfwのDIVERT機能とnatdというプログラムを利用してNATを行い ます.

まず,ipfwがDIVERT機能が有効になった状態で組み込まれているかを確認します. これは,FreeBSDの起動時にコンソールに表示されるメッセージに以下の内容 が含まれているかどうかで判断できます.なお,すでにサーバを起動している 場合は,/var/run/dmesg.bootに起動時にコンソールに表示されたメッセージ が保存されているのでそちらを参照してください.

ipfwがDIVERT機能つきで組み込まれている場合は以下のような内容が含まれて います.

IP packet filtering initialized, divert enabled, rule-based forwarding enabled,default to accept,

logging limited to 500 packets/entry by default

ipfwが組み込まれて入るが,divertは入っていない場合は以下のような 内容になります.

IP packet filtering initialized, divert disabled, rule-based forwarding enabled,default to accept,

logging limited to 500 packets/entry by default

ipfwがカーネルに組み込まれていない場合や,含まれていてもDIVERT が有効になっていない場合は カーネルを再構築する必要があります. 設定ファイルに次のオプションを追加します. なお,カーネルの再構築 の方法がわからない場合は FreeBSDハンドブック(*3)に記述がありますのでそちらを参照してください.

options IPFIREWALL #ipfwをカーネルに組み込む

options IPFIREWALL_VERBOSE #ログを取る

options IPFIREWALL_FORWARD #パケット転送を有効化.

options IPFIREWALL_VERBOSE_LIMIT=500 #ログの最大数

options IPFIREWALL_DEFAULT_TO_ACCEPT #安全のために指定.

5.2 natdの設定

/etc/rc.conf に以下の内容を追加します.

firewall_enable="YES"

firewall_type="OPEN"

natd="YES"

natd_flags="-a 130.54.xx.254"

ここでPPTPサーバを再起動します.これによって,NAT機能有効になります.

5.3 NATのログを記録する

VPNでKUINS-IIIへ接続してきたユーザにKUINS-IIのIPアドレスで外部に アクセスさせるわけですから 立派なプロバイダの行為といえます(*2).

よって,VPN利用者が外で悪さを働き,被害者に情報開示を求められた場合, 上述の情報を提供しなければならないということになります.というわけで, 「誰が,どのIPアドレスで,どこへ,いつ攻撃を行ったか」を残さなくて はなりません.

しかし,オリジナルのnatdでは,いつ,どのパケットのどのアドレスを 変換したのかを一切記録しません.そこでそれらの情報を記録するように するためのパッチ(*4)を作成しました. このパッチをwgetなどでローカルディスクに保存した後, FreeBSDのソースコー ドツリー(/usr/src)にパッチをあてて,natdを作り直します.また, システム をアップグレードした際,上書きされてしまわないように,/usr/local/sbin/ に別途保存し, こちらを利用するようにします.

# cd /usr/src

# patch -p1 < ~/natd-access.log.patch

# cd /usr/src/lib/libalias

# make obj

# make depend

# make

# make install

# cd /usr/src/sbin/natd

# make obj

# make depend

# make

# make install

# cp /sbin/natd /usr/local/sbin/natd

/usr/local/sbin/natdをNATプログラムとして利用するには, /etc/rc.confに以下の内容を追加します.

natd_program="/usr/local/sbin/natd"

これによって再起動すれば,/var/log/alias.log に以下のようなログが 記録されるようになります.

Sat Jun 14 04:37:30 JST 2003: 10.xx.yy.1 => 130.54.xx.254 ([ICMP:1536] From: 10.xx.yy.1 To: 210.81.150.5)

Sat Jun 14 04:37:32 JST 2003: 10.xx.yy.1 => 130.54.xx.254 ([TCP] From: 10.xx.yy.1:3059 To: 210.81.150.5:80)

ログはパケットごとにどのアドレスをどれに書き換えたかを記録するのではなく, natdがどのようなアドレス変換テーブルを作成したかを基準にしています. 例えば,同じホストのペアで連続してICMP echo replyが100発やり取りされた 場合でもこのように1行だけのログとなります. TCPのセッションや,UDPについても同様です. なお,上記のログは, www.yahoo.co.jpにpingを打った場合と,httpで見に行ったときのものです.

6. ログのロテート

mpd,NATのログ共にそれなりの分量となるため,見易さ, ディスク容量の節約の観点から,

古くなったログを別のファイルに 避けるようにしたほうが便利です.

FreeBSDではnewsyslogというプログラムでこれを行うことができます.

/etc/newsyslog.conf に以下の記述をすることで,mpd,NATのログで ロテートを行うことができます.

/var/log/alias.log 600 99999 * @T00 Z /var/log/natd.pid

/var/log/mpd.log 600 99999 * @T00 Z

毎日午前0時に,その日のログがmpd.log.0.gz,元々mpd.log.0.gzだったファ イルはmpd.log.1.gzと退避した

ファイルの数が99999に達するまで保存します.

(*1) http://www.daemonnews.org/200003/netgraph.html

(*2) http://www.kuins.kyoto-u.ac.jp/news/37/provider-kuins.html

(*3) http://www.jp.freebsd.org/www.FreeBSD.org/ja/handbook/

(*4) http://www.kozuka.jp/patch/natd-accesslog.patch

KUINS 会議日誌

平成15年3月15日~平成15年6月15日

KUINS 運用委員会

平成15年3月24日(第13回)

・KUINS 負担金状況報告

・KUINS-III パンフレットについて

・講習会開催について

・サブドメインの申請について

・その他

平成15年4月10日(第14回)

・KUINS 負担金状況報告

・KUINS データベース利用アカウントについて

・サブドメインの申請について

・その他

平成15年4月22日(第15回)

・KUINS 負担金状況報告

・KUINS データベースについて

・広報関係について

・その他

平成15年5月6日(第16回)

・KUINS 負担金状況報告

・ 桂キャンパスネットワークについて

・KUINS-III での WWW サーバ設置について

・その他

平成15年5月29日(第17回)

・KUINS 負担金状況報告

・KUINS データベースについて

・KUINS-III ニュース No.41 の発行について

・その他

お知らせ

KUINSニュースへの寄稿を歓迎します.詳細は kuins-news@kuins.kyoto-u.ac.jp または下記までお問い合わせください.

問い合わせ先

学術情報メディアセンター 情報サービス部 ネットワーク担当 ((075) 753-7841)

(学術情報メディアセンター等事務部 ネットワーク掛 ((075) 753-7432))