情報環境機構について

コンテンツ

- ホーム

- 情報環境機構について

- 参考資料

- kuins_news

- KUINS ニュース 35

KUINS ニュース 35

目次

- 卒業式・入学式のネット中継の報告

- ネット中継機器の貸出しについて

- KUINS-I 基幹ループLANノード全面停止に関するお知らせ

- KUINS の Web でセキュリティ情報を提供

- スパムメール不正中継対策徹底のお願い

- KUINS-IIIの概要説明

- KUINS-III の IP アドレス

- 総合情報メディアセンター新棟の館内ネットワークについて

- KUINS-IIIの利用について

- コンピュータ不正アクセス対応連絡要領の改訂について

- KUINS 会議日誌

- お知らせ

KUINS news 35 [2001.8.6]

表紙写真: 京都大学入学式ネット中継の模様

卒業式・入学式のネット中継の報告

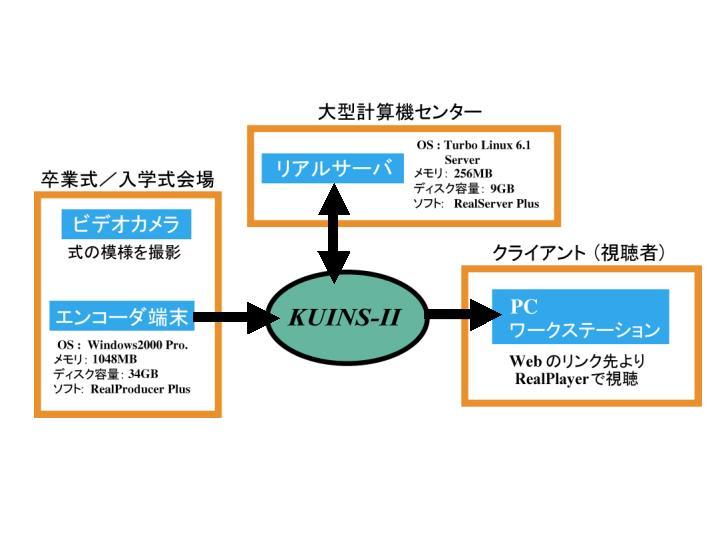

学術情報ネットワーク機構では, 前年度の京都大学学位授与式,卒業式(平成13年3月) 及び本年度の入学式(平成13年4月)を 学内ネットワークを介して,学内に限定して ネット中継を行いました. 中継当日に機器等の不良の為に途中で中継が中断される状態となり, 大変ご迷惑をおかけしましたが,卒業式が55人,入学式が48人の方に視聴して いただきました.今回使用した機器のシステム構成は図1に示す通りです.

図1: 中継のシステム構成図

現在,平成14年1月からの試験運用に向けての準備作業中です. 本運用は平成14年4月からの予定ですので,もうしばらくお待たせすること になり申し訳ありませんが,ご理解のほどをよろしくお願いします.

ネット中継機器の貸出しについて

学術情報ネットワーク機構では,インターネットを経由して講演等をリアルタ イム中継を行ったり,映像ライブラリとして配信する映像ファイルを作成する 為の機器を貸出しを行います.貸出し機器(ビデオカメラ,エンコーダ端末)は 図1の通りです.インターネット経由の際のデータ転送方式は, ストリーミング方式でリアルタイムに転送します.

図1: 貸出し機器一式

なお,機器の貸出しを受ける場合,以下の条件を必ず守ってください.

1.貸出し担当掛より,リアルサーバアクセス用のユーザアカウントとパスワードの発行を受ける.

2.機材の貸出し期間は,貸出し日を含めて7日間までとする.

3.映像ファイル配信の場合は,ファイルの保存期間をファイル作成日より

1ヶ月間とする(保存期間を過ぎた時点でファイルを削除しますので,後にその ファイルが必要の場合は,

事前に各自の端末にダウンロードしておいて下さい)

4.作成できる配信ファイルの全容量は総計1GBまでとする.

5.エンコーダ端末の設定は必要以外に変更しないで下さい.

機器の利用方法は,以下の流れになります.

・中継を行う場合

ビデオカメラで撮影して,講演等の中継映像を,エンコーダ端末中の RealProducer Plusでエンコード

しながら大型計算機センターに設置している リアルサーバに転送し,そこで映像配信を行います.

・映像ライブラリを作成する場合

使用者はビデオカメラ等で撮影した映像メディアソースをエンコーダ端末でエンコードしてリアルサーバ

に転送して,映像ライブラリを作成します.

機器の使用方法及びリアルサーバへのアクセス方法等の詳細については, 機器貸出しの際に 「利用の手引き」をお渡ししますので,そちらをご参照下さい. 貸出し希望の連絡先は,以下の通りです.

問合わせ先: 大型計算機センター等ネットワーク掛

電話: 075-753-7432

stream@kuins.kyoto-u.ac.jp

KUINS-I 基幹ループLANノード全面停止に関するお知らせ

学術情報ネットワーク機構

今年度のKUINS-IIIの導入に伴い,昭和63年度より13年間運用してきましたKUINS-Iの基幹ループLANノードを, 平成13年7月27日(金)をもって停止し,全て撤去することになりました.

長い間,基幹ループLANを利用していただき,有り難うございました.

KUINS の Web でセキュリティ情報を提供

学術情報ネットワーク機構

学術情報ネットワーク機構では,KUINS に接続し安全にインターネットを 利用するために,

最低限必要となる対策や,参考となる情報の提供を KUINS の Web にて行っています.URL

は次の通りで,KUINS のトップペー ジからもたどることができます.

http://www.kuins.kyoto-u.ac.jp/security_index.html

内容は,推奨するウィルス対策,セキュリティホールとパッチの情報, CERT Advisoryの 概略などで,各機関が発行する情報へのリンクが主となっています. 計算機のセキュリティに対する認識の甘さから不正アクセスの被害に遭う 事例が実際に報告され, その数・頻度は増加傾向にあります.KUINS に接続 しインターネットを利用する計算機の管理者は, 最新の情報に基づいた対策 を行うべきであり,このページはその手助けを目的としてボランタリーに 運営されております. なお,このページにはできるだけ正しい内容を迅速に収集し提供するよう努 力しておりますが,情報の利用やパッチの適用にあたっては管理者の判断と 責任において行って くださるようお願いします. また,万一不幸にして不正アクセスやウィルスの被害にあってしまった場合 には,平成12年10月16日付け経情処第72号「コンピュータ不正アクセス対応 要領」に沿って, 確実に対処していただくようお願いします.

スパムメール不正中継対策フィルタの実施のお知らせ

学術情報ネットワーク機構

前号のKUINSニュースでお願いしました スパムメール不正中継対策の 徹底に関して,スパムメール不正中継対策済みの届け出がないサブネットに ついては2001年9月末をもってSMTP(25/TCP)を遮断することをお知らせ していましたが, 未だに約50のサブネットからの対策済みの届け出がないた め,実施しておりません.

現状を放置すると,学内からのスパムメール不正中継が大量発生する 恐れがあるため,2001年11月末をもって,全てのサブネットにSPAMメール 不正中継対策のフィルタ設定を行います. このフィルタ設定の内容は, すでに届出のあったSPAMメール不正中継対策済み メールサーバ (SMS) 以外への学外からの SMTP(25/TCP)を遮断します。 なお,届出済みの SMS に対しては, 学外からのメールも従来通り着信します.

この件に関する連絡先は次の通りです.

学術情報ネットワーク機構情報システム管理掛 ((075)753-7841)

(大型計算機センター等ネットワーク掛 ((075)753-7432)

spamfilt@kuins.kyoto-u.ac.jp

KUINS-IIIの概要説明

学術情報ネットワーク機構

現在,KUINS-IIIの個々の情報コンセント,VLAN,VLAN間ルーティング等の調査

を行っております. KUINS-IIIでは一つ一つの情報コンセント単位でアクセス制御を行うため,

調査 項目が多岐かつ膨大になりお手間をお掛けしていると思いますが,

これからも京 都大学がインターネットへの接続を続けるには必要となる作業ですので,

ご協力 いただくようよろしくお願いします.

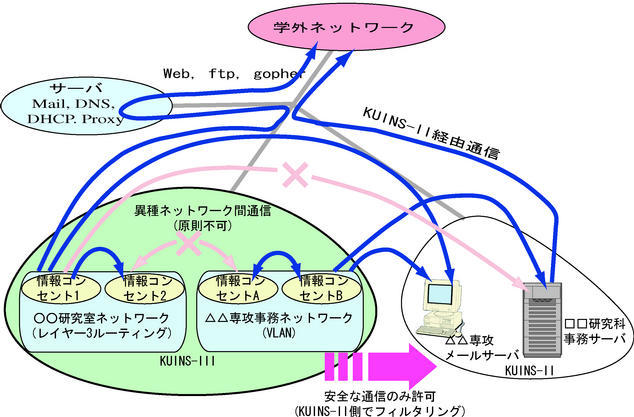

まず,KUINS-IIIの論理構成を図1に示します. 図にも含まれていますが,

KUINS-IIIの特徴としては以下のものがあります.

・プライベートIPアドレスを利用

10.224.0.0~10.255.255.255を利用することで学外と直接通信できなくなる のと引き換えに,

利用できるIPアドレス数が増えます. 本ニュースNo.34でもお願いしています通り,

現在上記のプライベートIPアド レスを利用されている場合には,経路情報の混乱が生じますので,

早めに移 動していただくようお願いします.

・後述するVLAN一つあたり最小で64個のIPアドレスが利用できます(実際には,

ネットワーク制御用に最大9個利用しますので,55個となります).

必要があれば現状の1.5倍程度のIPアドレスを利用できます. また,

直接学外からアクセスできませんので,セキュリティホールへの攻撃に

よる不正アクセスを受けたり,ウィルスや攻撃ソフトに感染した計算機が学外

に対して攻撃を行う危険性がかなり小さくなります.

・DHCPによるIPアドレス発行

KUINS-IIIではDHCPによるIPアドレス発行を標準とします.

従って,KUINS-IIのように接続届けを出さずにネットワークを利用できます.

また,自宅からノートパソコンを持ち込む際に,ネットワークの設定を変更す

]る手間が省けます. ただし,ファイルサーバやプリンタのように固定されたIPアドレスが必要な場

合は,DHCP割り当ての対象外としますので,その台数を申請してください.

・VLANの導入(原則として,同一建物内に限る)

標準として,各部屋に2個ずつ情報コンセントが設置されます. VLANによって,

分散した部屋の情報コンセントを仮想的に統合し,一つのLANと して利用できます.

例えば,2階と3階に研究室が分散していても,同じ部屋のネットワークにつながっ

ている感覚で計算機等が利用できます. また,VLANの最小単位は一つの情報コンセントとなりますので,

部屋毎に独立 した(例えば,隣の部屋から誤ってプリントアウトされることのない)ネットワー

クを構築することも可能です.

・KUINS-IIIから外へのアクセス制御

KUINS-IIIではプライベートIPアドレスを利用するため,学外へアクセスする ことはできません.

Webやftpに関してはKUINS機構側でproxyサーバを設置しますので,学外へアク セス可能です.

ただし後述しますが,不特定多数の人が出入りする部屋については, proxyサーバの利用はできません.

また,KUINS-IIIからKUINS-IIへのアクセスは可能ですが,通信可能なプロト コルも部屋ごとに異なります.

・VLAN間ルーティングにより通信を制御

KUINS-IIIでは原則としてVLAN間の通信はできません. ただし,

研究科事務VLANと専攻事務VLANでファイル共有をしたい場合や,

個々の研究室 VLANから専攻共有のプリンタに印刷したい場合は,レイヤー3ルーティングによっ

てVLAN間の通信が可能となります. レイヤー3ルーティングですので,通信可能なプロトコルも制限す

ることが可能 です.

・KUINS-IIからKUINS-IIIのアクセス禁止

理由は後述しますが,KUINS-IIからKUINS-IIIへのアクセスできません.

図1 : KUINS-IIIの論理構成

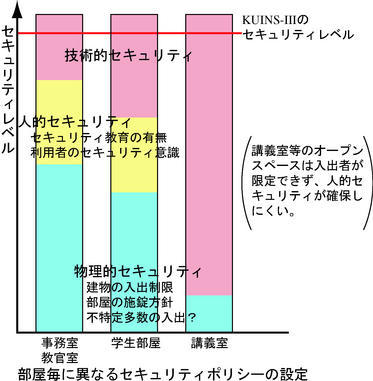

KUINS-IIIの主目的は学内全体の高いセキュリティレベルの確保です. このため, 不正アクセスを行っているVLANは発見次第KUINS-IIおよび学外への接 続を遮断させていただきます. さらに,不正アクセスが当該VLANからルーティングで到達可能なVLANや KUINS-IIサブネットに及んでいる場合, これらも遮断の対象となり得ます. 建物全体で一つのVLAN,研究科全体でVLAN間ルーティングを行うような大雑把な 設計をされますと,どこかで1台のパソコンが不正アクセスを行っただけで, 研 究科全体のKUINS-IIおよびIIIが通信遮断となる可能性があります. このため, VLANのサイズおよびVLAN間ルーティングの範囲はできるだけ小さくして ください.

KUINS-IIIのもう一つの特徴として,それぞれのVLANによって利用できるサービス (通信プロトコル)を細かく 設定できる点があります. これは,VLANに属する部屋によってセキュリティのレベルが異なり, KUINS-III全体のセキュリティレベルを維持するためには,そのレベルに応じて アクセスを制御する 必要があるためです. セキュリティレベルの高いVLANからは比較的自由にKUINS-IIへアクセスできます. 一方,セキュリティレベルの低いVLANではKUINS-IIへのアクセスを制限を受けま すし, さらにはKUINS-IIIで提供するproxyサーバも利用できない場合があります.

個々のVLANのセキュリティレベルを定めるには,まず,当該VLANの特性に応じた 物理的セキュリティ,人的セキュリティ,技術的セキュリティの組み合わせ考え ていただきます.

まずは,VLANに所属する個々の部屋ごとに以下のセキュリティを考えてください.

・物理的セキュリティ

建物や部屋の入出制限・施錠方針,つまり,そこに入出する人が限定されてい

るかなどによってそのレベルが定義されます.

・人的セキュリティ

各部屋に入出する人の中で,もっとも低いセキュリティ意識を持つ人にそのレ

ベルを合わせます.

KUINS機構では部屋のセキュリティレベルの典型として図2に 示す3種類を想定しております. まず,事務室と教官室については,空室時に施錠され,かつ,人の出入りがある 程度限定されていると考えられます. また,その部屋に居る人のセキュリティ意識も比較的高いものと 期待しておりま す. 一方,学生部屋については,その部屋に入出する人が当該研究室の学生だけでな い場合があるなどの理由で,物理的セキュリティは若干低く想定しておりますが, その部屋に居る人のセキュリティ意識は事務室と同等に比較的高いものと期待し ております. 三つ目の講義室(一般に公開された部屋を意味します)ですが,未使用時の施錠や 人の出入りが制御できない場合,最低レベルの人が特定できませんので,人的セ キュリティは確保できないと判断してください. さらに,学生部屋ではあるが, 講座単位で管理していない大部屋であるなど,人 の出入りが制御しにくい場合は, 講義室と同等のセキュリティレベルと判断して ください.

図2 : セキュリティポリシーの概念

VLANとしてのセキュリティレベルは,当該VLANに属する部屋の内,最もレベルの 低いものと同一となります. 例えば,教官室と学生部屋で一つのVLANを構成する場合,VLANのセキュリティレ ベルは学生部屋として考えてください.

物理的セキュリティと人的セキュリティではKUINS-IIIのセキュリティレベルに 達しない分を技術的セキュリティ, つまり,KUINS-IIおよび学外へのアクセス制 御で補うことになります.

例えば,事務室,教官室,学生部屋についてはKUINS-IIIからKUINS-IIへのTCPお よびUDPアクセス(telnetやftp)は, よほど危険なものを除き,申請されても問題 ないと思われます. ただし, 一般的な学生部屋に比べ物理的あるいは人的セキュリティが低い,一部 のアクセスで十分であるなどの理由があれば, KUINS-IIIからKUINS-IIへのアクセ スに制限を加えることも可能です.

また,講義室についてはKUINS-IIIからKUINS-IIへのアクセスはsshのみが 可能となります. また,若干安全性は劣りますが,マイクロソフト社製Windows系で採用されてい るPPTPの利用も可能です. つまり,講義室では利用者を特定しにくいため,KUINS-II側に設置さ れた何らかの計算機で利用者の認証を 得ることでセキュリティレベルを高めて いただきます. その他の通信についてはsshまたはPPTPのトンネリング を利用してください. さらに,講義室系では利用者が限定しにくいため,KUINS-IIIのproxyサーバも 利用できませんので,Webを利用される場合もトンネリングが必須となります. もちろん, 利用者認証機能やセキュリティ対策を部局によって施した講義室で あれば,KUINS-IIへのアクセス制限を緩和す ることはできます. その場合は,セキュリティ確保の具体的な実現手法をKUINS機構に提示していた だくこと になります.

また,レイヤー3ルーティングでVLAN間で相互通信を行う場合は,VLANのセキュ リティレベルが同一であることが条件となります. セキュリティレベルが異なる場合は, レベルの高いVLANから低いVLANへのアクセ スは可能ですが,逆向きはできません. 同じ理由で,KUINS-IIはKUINS-IIIよりもセキュリティレベルが低いため, KUINS-IIからKUINS-IIIへのアクセスはできません.

このように,KUINS-IIIではできないことが沢山あります. 従って, Webサーバなどのように対外サービスを行う計算機,あるいは, KUINS-IIIのVLANやレイヤー3ルーティングでは 実現できない通信を行う計算機は KUINS-IIに残ることになります. このような計算機のセキュリティ確保は, 従来通り,それぞれの計算機管理者に ご負担いただくことになります. ただし,これらの計算機へのアクセス を許可するKUINS-III VLANが限定できる場 合は,フィルタリングによってその負担を軽減できる可能性がありますので, KUINS機構までご相談下さい. なお,現在,KUINS-II上では計算機管理者が不明確なまま稼働している計算機が 多数見受けられるため, 9月下旬頃に個々の計算機に関して管理状態の調査を行 う予定です.

最後に,注意点ですが,高セキュリティレベルの確保に重点を置いたため, KUINS-IIIの設置機器はそれほど高性能ではありません. 例えば, 末端スイッチから情報コンセントまでの配線は1Gbpsでの通信が可能で すが,実際には100/10Mbpsでの提供となります. 情報コンセントの通信速度を上げたい, あるい,館内スイッチをもっと高性能な ものに変えたいとの理由で, 新たなネットワーク機器を部局で購入される場合も あるかと思います. その際のお願いなのですが,部局でKUINS-IIIへの追加機器の購入を検討される 場合, あるいは,建物の新築の際にネットワーク機器を設置される場合は,事前 にKUINS機構に相談してください.

KUINS-IIIでは安全性の確保のため,KUINS-IIIに接続されているネットワーク機 器は様々な方式で, 機器の相互認証と異機器の存在の検出を行います. このため,KUINS機構への事前相談のないまま 部局で購入されたネットワーク機 器をKUINS-IIIの一部として設置されますと, その機器から下流へはVLANやサブ ネットの設定情報が一切伝わらず, 該当するネットワーク全体の通信が途絶する ように設計されています. 例えば,館内スイッチを無断で取り換えた場合,建物全体の通信が途絶します.

もちろん,情報コンセントから先にハブやスイッチを設置される場合は問題あり ませんので, KUINS機構への事前相談は不要です.

KUINS-III の IP アドレス

学術情報ネットワーク機構

本号別掲の記事にもありますように,今年度導入する KUINS-III では 各端末の IP アドレスを RFC1918 で定められたプライベートアドレスの, 次の範囲から採番します.

10.224.0.0 から 10.255.255.255 まで

これは,現在 KUINS が利用可能なグローバルアドレス (クラスB 二つ分) の 16倍にあたります.

なお,KUINS-III に関する経路情報は KUINS-II にも流通させますので,

現在 KUINS-II に接続されたファイアウォールの配下などにおいても,

この範囲と重複するアドレスの利用は避けなければなりません.

この結果,以前より KUINS ニュース No. 22 でアナウンス しております,

192.168.128.0 から 192.168.255.255 まで

をあわせ,次の二つのプライベートアドレス範囲を学術情報ネットワーク機

構で重複が起こらないよう管理させていただくことになります.

192.168.128/17 (192.168.128.0 ~ 192.168.255.255)

10.224/11 (10.224.0.0 ~ 10.255.255.255)

本件に関連して,現在重複するプライベートアドレスをご利用の方は, 次の 連絡先までできるだけ早めにご相談ください. 学術情報ネットワーク機構情報システム管理掛 ((075)753-7841) (大型計算機センター等ネットワーク掛 ((075)753-7432) q-a@kuins.kyoto-u.ac.jp

総合情報メディアセンター新棟の館内ネットワークについて

学術情報ネットワーク機構

総合情報メディアセンター 中村素典

1.はじめに

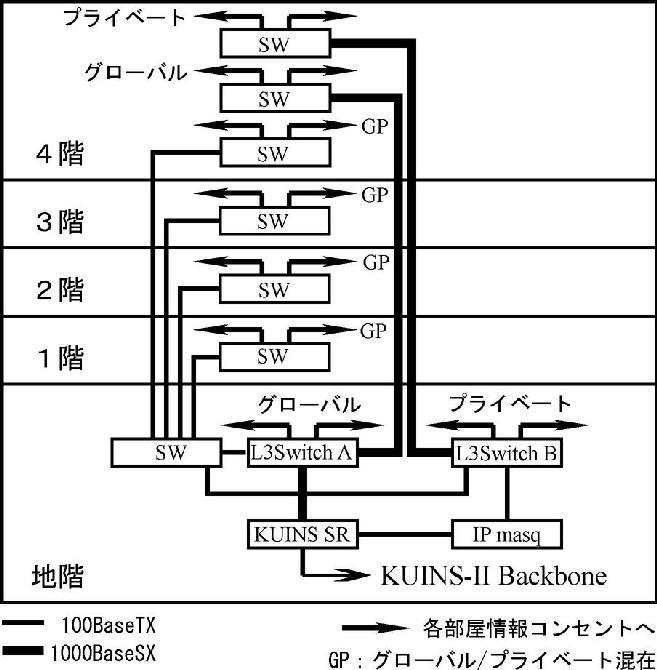

平成12年7月,総合人間学部構内の南端に総合情報メディアセンターの 新棟が竣工し,

平成13年度より館内の全サービスの提供を開始した. これまで,工学部1号館,工学部10号館,

楽友会館等に分散してサービスを 提供していたものがこれにより1ヶ所に集まったことになる(図1).

新棟の各階の構成は次のようになっている.

図1 : 総合情報メディアセンター新棟の外観

・4階: 教育支援部門および開発支援部門の研究室,会議室 ・3階,2階:マルチメディア講義室,マルチメディア演習室,語学実習CALL室 ・1階: オープンスペースラボラトリ(自由利用の端末を設置),運用管理室,事務室 ・地階:計算機室,映像配信室,スタジオ,教材作成室

総合情報メディアセンターのネットワークは, 学内の教職員および学生に交付するアカウント で利用可能な 教育用計算機システム(新棟では利用者用端末は1階から3階に設置, また学内の13部局にもサテライト演習室を配置)のネットワークと, センター内のスタッフ および研究室に配属された学生が 研究開発およびシステムを運用するために利用する 館内ネットワークの2系統から構成されている.

前者は現在利用中のシステムが今年度でレンタル期間を満了し, 来年度からサービスを 提供する次期システムへのリプレースに 向けて作業が進行している.現在のシステムの ネットワークについては, すでにKUINSニュースNo.28等で紹介されているので,そちらを ご覧頂きたい.また次期システムについてはサービス開始の 準備が整った頃に改めて紹介 することになるであろう. 今回は後者の館内ネットワークについて紹介する.

2. 館内ネットワークの概要

総合情報メディアセンターの新棟では,最近建築された他部局の新棟と 同様に,

竣工当初から各部屋には情報コンセントが設けられている. この情報コンセントは

各階に設けられたEPS(電気通信用パイプスペース)を経由して地階の 計算機室に通じている.

しかし,各情報コンセントから計算機室までの 配線距離は100BaseTX等の規格上の上限である100メートル

を越えてしまう ため,各階のEPS内に設置したスイッチングハブで一旦中継を行っている.

4階は各分野の研究室があり多数の利用者が居るため, 地階から4階まではGigabit Ethernet

(1000BaseSX)で接続しているが, それ以外に関してはコストを抑えるため100BaseTXで 接続している(図2).

図2 : 館内配線

館内ネットワークにおいては,各サブネットの用途に応じて20個弱の VLANを設けている.

・ネットワーク管理用VLAN(プライベート)

・KUINSとの接続用VLAN(グローバル)

・サーバ用VLAN(グローバル)

・事務用VLAN(プライベート)

・運用管理用VLAN(グローバル/プライベート)

・遠隔講義用VLAN(グローバル/プライベート)

・各研究室用VLAN(グローバル/プライベート)

運用管理,遠隔講義,各研究室のそれぞれにはグローバルアドレスで 利用するVLAN(以下, グローバルサブネットと記す)と プライベートアドレスで利用するVLAN(以下, プライベートサブネットと記す)の 両方を用意し,計算機の用途に応じて使い分けることが できるようにしている.

ちなみに,一般ユーザから見た場合,「サブネット」と 「VLAN」の2つの用語の間に意味的な違いは ほとんどない.ポート単位で 参加するサブネットを設定変更できたり,1本のUTPケーブルに複数の サブネットを設定する(タグVLAN)ことが可能なスイッチングハブを用いて, サブネットを自由に任意のスイッチの任意のポートに割り当てることが できるようにしたものを 特にVLAN(Virtual LAN)と呼ぶ(アーキテクチャを示す用語). この場合,スイッチングハブの内部設定において, それぞれのサブネットを VLAN1,VLAN2のように区別することも多いため,それぞれのサブネット に相当するものとしてVLANと呼ぶことが多い(サブネットと同義). メディアセンターの館内ネットワーク においても,VLAN に対応した スイッチングハブを利用し,少ない台数で多数のサブネットによる ネットワークを構成している.

VLANの概念自体はそんなに新しいものではないが, 以前はベンダごとの独自規格で実現されていた. しかし,IEEE 802.1Q 規格が1998年に制定されたことで, 異なるベンダのスイッチングハブを 混在させたVLANが 利用できるようになり,急速に普及しつつある. (しかし,機器によっては VLANに対応しているといっても 802.1Q 規格に基づいた柔軟な設定に対応できないものもあるので, 機器の購入の際には注意が必要である.KUINS-III ではさらに ネットワーク管理用の別の仕組みも利用し 管理コストを下げる 努力をしている.)

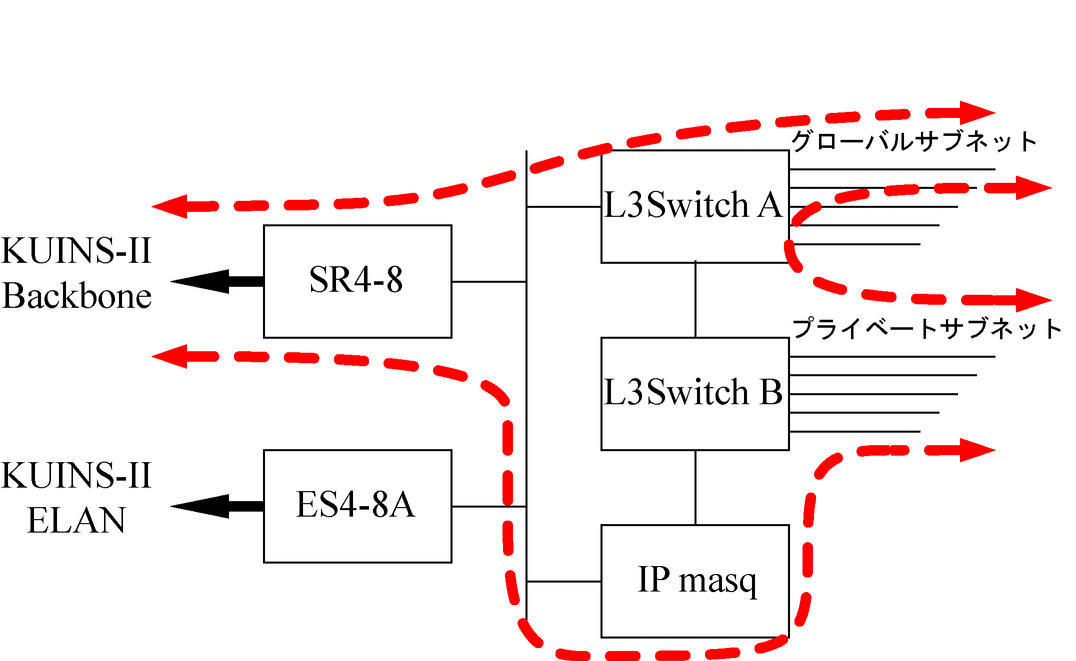

図3 : サブネット間通信の論理設計

このように設計することで,各サブネットにおける通信の際には 次のような通信路が利用される.

・グローバルサブネットとプライベートサブネットとの通信は,スイッチA,スイッチBを経由

・グローバルサブネットと外部との通信はスイッチAのみを経由して外へ

・プライベートサブネットと外部との通信はスイッチB,IPmasqを経由して外へ

これにより,グローバルサブネットとプライベートサブネットとの 通信がIPmasqを経由することはなく, 両者間でIPmasqの性能に依存しない 高速な通信が可能になるとともに (一般に,IP masqurade はソフトウェア処理であるため処理速度はあまり高くない), 個々の計算機を単位とする アクセス制限も可能となる. また,スイッチAではグローバルサブネットへの不正アクセスを防止するための フィルタリング設定を行っている.

ちなみに,スイッチAおよびBとして当時価格が比較的手頃だった Foundry 社の NetIron Layer3 Stackable Switch および FastIron Workgroup Switch を採用したが(図4), このような機器は千差万別なので,スイッチの導入の際には それぞれのネットワークにおける 要求事項を 考慮してよく検討する必要があるだろう.

図4 : 構築中の館内ネットワーク(計算機室)

3. IP masqurade

前項で述べたように,館内ネットワークは グローバルサブネットとプライベートサブネットの間は

IP masqurade なしに直接通信可能であるが (KUINS-II のグローバルと KUINS-III

のプライベートの関係と同じである. なお,館内ネットワークで利用しているプライベートアドレスは

メディアセンター内で閉じたものであり,経路情報のKUINSへの アナウンスは行っていない.),

プライベートサブネットと外部との通信のためには, IP masqurade を行う機器を経由することになる.

そもそも,プライベートネットワークから外部へのアクセスするには, IP masqurade 以外にもいくつかの方法が考えられるが, 館内ネットワークでは, セキュリティ的に管理が面倒な IP masqurade で どこまでのことができるのかを実際に評価するという観点から IP masqurade を導入することとした.

館内ネットワークの構築当時,IP masqurade を行う機器について いくつか調べてみたが, グローバル側およびプライベート側の両方の インタフェースが100BaseTXになっていて, かつ手頃な価格で入手可能な ものはほとんどなかった.UNIX ベースで自作するのはメンテナンスコストの 面から避けたかったので,Cisco 2621 (IP Plus Feature Set IOS) を 調達することにした.

Cisco 2621 では,プライベートサブネット側の発信元サブネット毎に, 異なるグローバルアドレスを割り当てることができるので, プライベート側のサブネットごとに 異なるグローバルアドレスを 割り当てることにした.これによって,外部で観測した場合, どのサブネットからのアクセスであるかが容易に判断可能となる. また,この IOS では NetFlow と呼ばれる機能を利用して, 通過した通信の記録を収集することが可能である. NetFlow を用いてプライベート側のインタフェースに対して情報を収集した場合, IP masqurade で処理される前の発信元アドレスと目的アドレスの組が ポート情報とともに記録できることがわかったが, この機能を利用すれば,アクセスの追跡が必要となった場合に グローバル側のアドレスおよびポートと プライベート側のアドレスおよび ポートの関連を把握することが可能となる. もちろん,記録は一定期間保存しておく必要がある. また,プライベート側のサブネットでは, ルータ(レイヤ3スイッチ)を定期的にSNMPでアクセスする等して IPアドレスと対応するMACアドレスの 組に関する記録を採っておけば, これだけの記録を突き合わせることで, IP masqurade を経由した 通信であっても, 通信を行った端末を特定することが可能となる.

Cisco における IP masqurade と NetFlow の設定例を以下に示す.

! グローバル側インタフェースの定義

interface FastEthernet0/0

ip address 130.54.14.XXX 255.255.255.224

no ip directed-broadcast

ip nat outside}

! プライベート側インタフェースの定義

interface FastEthernet0/1

ip address 192.168.0.100 255.255.255.0

no ip directed-broadcast

ip nat inside

ip route-cache flow

! flow の情報をホスト 130.54.14.YYY のポート 9999 に送信する

ip flow-export version 6

ip flow-export destination 130.54.14.YYY 9999

! flow の情報を早めに送信するための設定

ip flow-cache timeout active 1

! サブネットごとに異なるグローバルアドレスを割り当てる

ip nat pool NAT11 130.54.14.AAA 130.54.14.AAA prefix-length 27

ip nat pool NAT12 130.54.14.BBB 130.54.14.BBB prefix-length 27

ip nat inside source list 11 pool NAT11 overload

ip nat inside source list 12 pool NAT12 overload

access-list 11 permit 192.168.11.0 0.0.0.255

access-list 12 permit 192.168.12.0 0.0.0.255

! Cisco 本体へのアクセス制限も忘れずに

access-list 99 permit 130.54.14.0 0.0.1.255

line vty 0 4

access-class 99 in

flow の情報が取得できているかを Cisco 本体上で確認するには,

show ip cache flow コマンドを利用する.また,情報は別のホストに 送るように設定されているが,

ホストでは NetFlow の情報を受信して 解析・記録を行うソフトを動作させておく.

Cisco のプロダクト以外にも フリーのものがいくつか公開されている.

http://www.switch.ch/tf-tant/floma/software.html#netflow

この中から例えば OSU flow-tools を利用すると,次のような情報が記録される.

srcIP dstIP prot srcPort dstPort octets packets

192.168.11.8/17 150.100.3.5/0 (中略) 6 49682 80 2069 12

なお,Cisco 2621 の処理能力はあまり大きくはないので, 通信トラフィックが増加して

処理能力を越えてしまう場合は, 上位クラスのハードウェアに交換する等の対策が必要になるであろう.

4. 遠隔講義ネットワーク

館内ネットワークは遠隔講義システムにも関わりがあるので, ここで少し触れておくことにする.

総合情報メディアセンターでは 平成10年度に学内遠隔講義システムを導入し, 学内13個所に学内サテライト講義室の整備を行っている. こういった遠隔講義環境をさらに充実させるため, 総合情報メディアセンター新棟内の2階および3階に設置された全ての 講義・演習室では 遠隔講義が可能となっている. 新棟内のそれぞれの講義・演習室は, 地下の映像配信室と それぞれAVケーブルで結ばれ, 地下の映像配信室でAVスイッチに接続されている. さらに, このAVスイッチには,学内遠隔講義システムや SCS(スペースコラボレーションシステム)等が接続されている. これにより,AVスイッチを任意に操作することによって 様々な部屋およびシステムの組合わせで 遠隔講義を行うことが 可能となっている.また,各講義・演習室のミキサーは 遠隔講義の際に遠隔からでも 音声系の制御が可能なように ネットワークに接続されている.

映像配信室からは館内ネットワークや KUINS-II/ATM にアクセスすることができ, 学内遠隔講義システムやUCLAとの遠隔講義プロジェクトである TIDEプロジェクトで利用される MPEG2コーデックが接続されている. このように,映像配信室には映像・音声信号をネットワーク上を 流れるストリームに変換するためのコーデック装置が何台も設置され, 遠隔講義のいわば中枢となっている(図5).

図5 : 映像配信室

5. 余談

毎年,自家用電気工作物保安規定に基づく定期点検が(卒論,修論等で 利用率が高くなっている時期に)実施され,

点検の間は停電となる. このような定期点検は通例日曜日に行われるため,

メディアセンター棟が停電する場合は,土曜日(場合によっては金曜日)の

夕方から月曜日の早朝までシステムを停止せざるを得ず, 毎回皆様にご迷惑をお掛けしている.

今年度より新棟を本拠地としてサービスを行うこととなったが, 残念ながら電源二重化による

無停電化はされていないため, 例年通り停電にともなう数日にわたるサービス停止を避けることは難しい.

これまでに引き続き利用者の皆様のご理解とご協力をお願いしたい.

停電と言えば,昨今の省電力化への配慮で,計算機室に設置された 空調装置はガスを用いたものとなったのだが, 残念ながら瞬間停電が発生した 場合に自動復帰するようにはなっていない. 幸運にも京都大学では 雷雨の度に停電するようなひどい状況ではないが,それでも 夜間や休日時の予期せぬ停電が懸念される.また,計算機室の床は フリーアクセスになってはいるが 床下空調ではないため,サーバを搭載した ラックの冷却効率もあまり良いとは言えない. 新しい建物に計算機室を設置される場合は, このあたりについてもよく検討しておかれることをお勧めする.

6. おわりに

本稿では,総合情報メディアセンターの新棟に敷設されている 2系統のネットワークのうち,

新棟への移転の際に設計を行った 館内ネットワークの概要について解説した.

館内ネットワークでは VLAN の技術を多用し,グローバルアドレスと

プライベートアドレスを使い分けているが,これは いわば KUINS-III

の設計を先取りしたものと言えるだろう. プライベートへの移行することで安全性が向上するが,

その代償として ある程度の利便性が損なわれることは仕方がない.

メディアセンターでは,館内ネットワーク向けに独自にIP masquradeを 運用し評価を行っているが,

このようなIP masquradeを全学規模で運用することは容易なことではない.

「安全性×利便性=コスト」という式で表されるように, 利便性を損なわずに安全性を向上させるためには,

それなりの コストが必要となる.総合情報メディアセンターも KUINSの1ユーザとして,

今後KUINS-IIIを利用しながら セキュリティを確保しつつ利便性を向上できるような方法を

検討していきたいと考えている.

KUINS接続状況

学術情報ネットワーク機構 (大型計算機センター)

平成13年7月末現在の,KUINS-II/ATM への端末の接続状況をお知らせします.

| 吉田地区 | 13398(425)端末 |

| 宇治地区 | 1909 (53)端末 |

| 遠隔地(全て) | 821 (10)端末 |

| (合計) | 16128 (488)端末 |

KUINSのネットワークの構成や運用について検討する際に接続申請の情報 を参考にしています. 従って,接続申請を行わずに端末を接続して, 端末の利用に関しては不自由していなくても, 部局,建物のネットワーク を評価する対象となっていない場合があります.ネットワーク構成や運用 について検討する際に不利益とならないよう,正しく接続申請を行っていただくようお願いします.

接続申請や申請様式の取得については次ページに 示すメールアドレス,あるいは以下のURLをご参照下さい.

http://www.kuins.kyoto-u.ac.jp/applications/

KUINS会議日誌

平成13年3月15日~平成13年8月5日

学術情報システム整備委員会

平成13年3月28日(第29回)

・京都大学情報基盤機構について

平成13年3月28日(第29回)

・ネットワーク機構の定員化について

セキュリティ体制の確立について

学術情報システム整備委員会技術専門委員会

平成13年7月27日(第51回)

・KUINS-IIIの運用方針について

・その他

学術情報ネットワーク機構運営会議

平成13年3月30日

・桂キャンパスにおける情報ネットワーク整備について

・京都大学情報基盤機構について

・KUINS-IIIの進歩状況について

・平成13年度ネットワーク機構運営経費要求について

・一般に対する物理回線貸出の条件について

学術情報ネットワーク機構課長等連絡会議

平成13年3月29日

・ネットワーク機構運営会議について

・平成13年度ネットワーク機構運営経費要求について

・一般に対する物理回線貸出の条件について

KUINSネットグループ連絡会議

平成13年7月10日(第92回)

・接続端末数について

・接続状況報告

・KUINS障害報告

・スパムメール不正中継対策フィルタ設定実施状況について(報告)

・汎用ドメイン名の契約について

・その他

お知らせ

KUINSニュースへの寄稿を歓迎します.詳細は kuins-news@kuins.kyoto-u.ac.jp または下記までお問い合わせください.

問い合わせ先

学術情報メディアセンター 情報サービス部 ネットワーク担当 ((075) 753-7841)

(学術情報メディアセンター等事務部 ネットワーク掛 ((075) 753-7432))